Bezpieczeństwo w pracy zdalnej: Jak zapobiegać atakom phishingowym w czasie pracy zdalnej

Wraz z rozwojem technologii oraz pandemią COVID-19 nastąpiły dynamiczne zmiany w sposobie pracy, coraz więcej osób pracuje zdalnie. Jednakże, praca zdalna niesie ze sobą pewne wyzwania w zakresie bezpieczeństwa, w tym zwiększone ryzyko ataków phishingowych. W tym artykule omówię jakie kroki można podjąć, aby zminimalizować ryzyko ataków phishingowych podczas pracy zdalnej.

Czym jest phishing?

Phishing to próba oszustwa, w której cyberprzestępcy podszywają się pod zaufane instytucje lub osoby, aby wyłudzić dane osobowe, hasła, numery kart kredytowych lub inne poufne informacje. Pracując zdalnie większość czasu komunikacja odbywa się poprzez różnego rodzaju komunikatory takie jak: poczta mailowa, komunikatory itp. W związku z tym ryzyko ataków phishingowych może być zdecydowanie większe. Ataki phishingowe często przychodzą w formie fałszywych e-maili, wiadomości SMS lub linków do podejrzanych stron internetowych. Jak donosi CETR Polska w 2021 aż 76,51% wszystkich obsłużonych incydentów zostało zakwalifikowanych jako phishing. Statystyka ta jasno pokazuje, że phishing to kluczowa metoda w arsenale cyberprzestępców, dlatego tak ważne jest, aby być świadomym zagrożeń i wiedzieć jak się zabezpieczyć przed utratą danych.

Świadomość zagrożeń

Pierwszym oraz w mojej opinii, najważniejszym krokiem w zapobieganiu atakom phishingowym jest zwiększenie świadomości wśród pracowników. Firmy powinny regularnie szkolić swoich pracowników na temat rozpoznawania podejrzanych wiadomości e-mail, linków i załączników oraz informować ich o najnowszych technikach wykorzystywanych przez cyberprzestępców. W ramach zwiększania świadomości zagrożeń związanych z phishingiem warto rozważyć profesjonalne szkolenia anty-phishingowe jak np. phishingstop.pl

Silne hasło

Aby zniwelować ryzyko utraty danych warto odpowiednio zabezpieczyć swojego konta odpowiednio silnym hasłem.

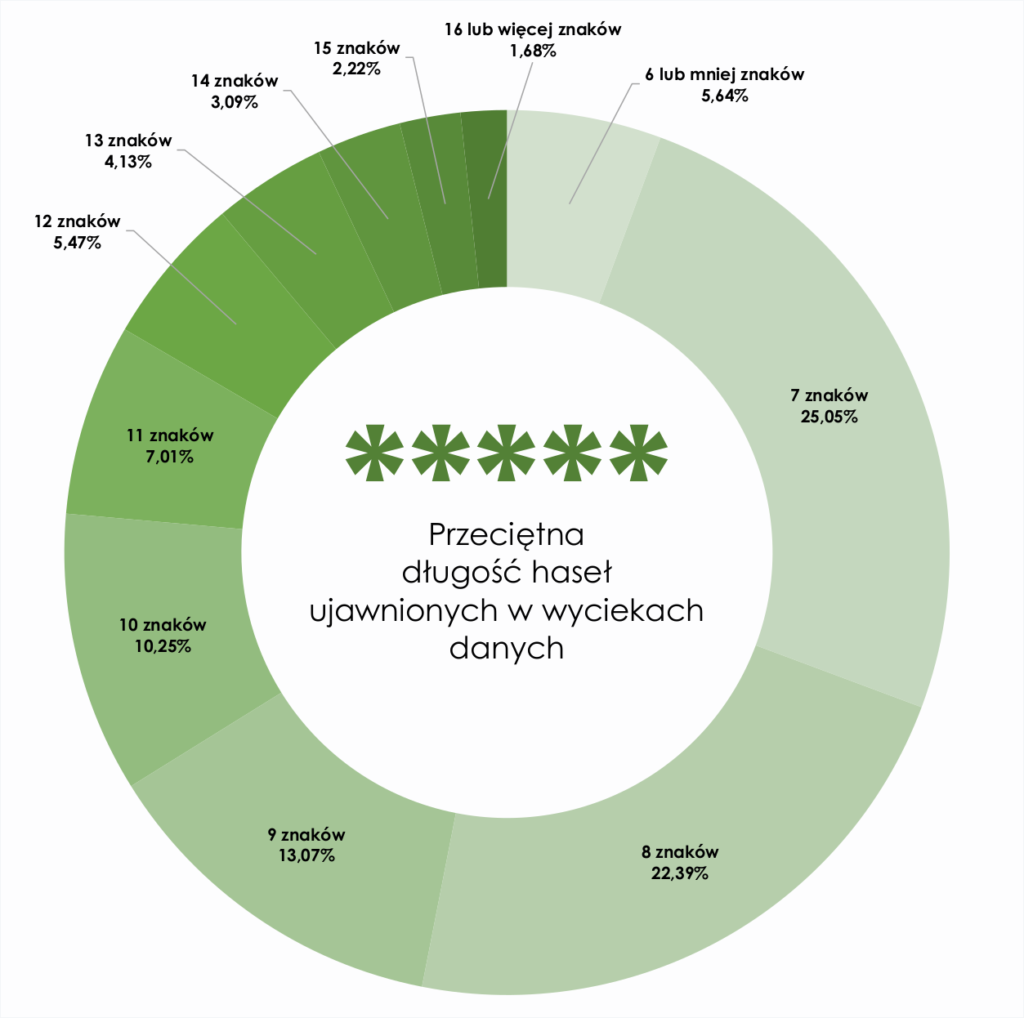

Często zdarza się, że użytkownicy w obawie przed zapomnieniem hasła ustawiają bardzo proste hasła typu: Piotrek123, qwert123, na poniższym diagramie przedstawiono wyniki badania rozkładu haseł ze względu na ich długość przeprowadzonego przez CERT Polska, wyniki badania jasno pokazują, że wraz z ilością znaków prawdopodobieństwo wycieku hasła spada, długość hasła jest głównym czynnikiem stanowiącym o jego sile, a dodając do tego wielkie, litery, liczby oraz znaki specjalne hasło staje się o wiele trudniejsze do złamania.

Rysunek 1 Źródło: https://cert.pl/posts/2022/01/co-wycieki-danych-mowia-o-haslach/

W mojej opinii warto również używać różnych haseł pozwoli to uniknąć sytuacji, gdzie wyciek jednego z haseł powoduję utratę wielu kont do różnych instytucji. Niektóre firmy wymagają od użytkowników regularnej zmiany hasła, jest to bardzo dobra praktyka, która pomaga zabezpieczyć dane firmy.

MFA

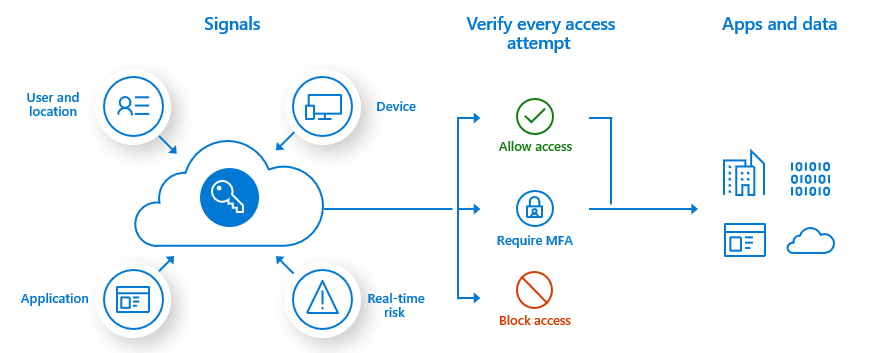

Kiedy już utworzymy odpowiednio złożone hasło kolejnym bardzo ważnym elementem bezpieczeństwa jest uwierzytelnianie wieloskładnikowe (MFA) warto jednak najpierw wyjaśnić czym jest i jak działa MFA. Multi-Factor authentication to sposób uwierzytelniania, który wymaga od użytkownika podania więcej niż jednego rodzaju danych do potwierdzenia tożsamości. Zwykle MFA wykorzystuje co najmniej dwa z trzech rodzajów danych:

- coś co użytkownik zna (np. hasło)

- coś co użytkownik ma (np. klucz bezpieczeństwa, token generujący kod)

- oraz coś „czym użytkownik jest” (np. skanowanie odcisku palca, rozpoznawanie twarzy)

Rysunek 2 źródło: https://learn.microsoft.com/pl-pl/entra/identity/authentication/concept-mfa-howitworks

Dzięki temu nawet jeśli cyberprzestępca pozna nasze hasło, potrzebuje także dostępu do dodatkowych elementów weryfikacyjnych.

Weryfikacja wiadomości

Kolejnym krokiem w budowaniu bezpieczeństwa jest wyrobienie sobie nawyku sprawdzania podejrzanych wiadomości. W obecnych czasach wiele poczt mailowych ma wbudowany filtr antyspamowy, jednak nie jest on w 100% szczelny, dlatego przed otworzeniem jakiegoś linku należy go sprawdzić, czy aby na pewno prowadzi do odpowiedniej strony, sprawdzić nadawcę, z jakiej domeny wysyłana jest wiadomość, czy adres nie widnieje na żadnej liście spamowej.

Regularne aktualizacje

Zdarza się, że oprogramowanie, z którego na co dzień korzystamy w pracy, np. poczta ma jakąś lukę w zabezpieczeniach, cyberprzestępcy oczywiście z takich incydentów korzystają. Gdy dostawcy oprogramowania już ową lukę odnajdą, naprawiają ją poprzez dodanie do programu odpowiedniej aktualizacji. W tym momencie użytkownicy powinni taką aktualizację pobierać, jednak jest to czasami bagatelizowane co może mieć fatalne skutki. Zapewnienie, że oprogramowanie i systemy są na bieżąco aktualizowane zdecydowanie pomoże w zapobieganiu atakom phishingowym.

Monitorowanie i reagowanie na zagrożenia

Ważne jest, aby firmy monitorowały aktywność sieciową i podejmowały szybkie działania w przypadku wykrycia podejrzanych aktywności. Szybkie reagowanie może pomóc w zminimalizowaniu skutków ataków phishingowych i ograniczeniu szkód. W ramach monitorowania komputer, na którym pracujemy powinien również być wyposażony w oprogramowanie anty-wirusowe, które poprzez regularne skanowanie komputera pozwoli wykryć, a następnie pozbyć się ich z pamięci komputera.

Podsumowując:

Praca zdalna stwarza nowe wyzwania w zakresie bezpieczeństwa, ale odpowiednie środki ostrożności zdecydowanie zmniejszają prawdopodobieństwo zastania ofiarą ataku phishingowego.

Natomiast, w mojej opinii kluczowa jest edukacja oraz świadomość zagrożeń u użytkowników, warto przeprowadzić wewnątrz organizacji profesjonalne szkolenia anty-phishingowe, dzięki temu można uniknąć wielu zagrożeń płynących z sieci. Phishingstop.pl oferuje profesjonalne szkolenia w której poruszane są realne problemy z którymi styka się użytkownik m.in.:

- Jak bezpiecznie korzystać z przeglądarki?

- Na jakie maile zwracać uwagę?

- Jak bezpiecznie przechowywać dane?

Przydatne linki.

https://cert.pl/posts/2022/01/co-wycieki-danych-mowia-o-haslach

https://cert.pl/posts/2022/04/statystyki-obslugi-incydentow-2021

https://learn.microsoft.com/pl-pl/entra/identity/authentication/concept-mfa-howitworks

Autor: Rafał Pawelec – Konsultant IT w Support Online